Do Europejskiego Święta Ochrony Danych Osobowych pozostały tylko 3 dni. Świętując ten dzień, zachęcamy do wspólnej zadumy nad tematyką zdalnej rzeczywistości w jaką przeniósł nas nie tylko COVID, ale i postęp technologiczny oraz pęd życia codziennego.

Dzień został ustanowiony na pamiątkę sporządzenia konwencji Rady Europy z 28 stycznia 1981 r. w sprawie ochrony osób w zakresie zautomatyzowanego przetwarzania danych osobowych. Konwencja ta jest najstarszym międzynarodowym aktem prawnym, który reguluje zagadnienia związane z ochroną danych osobowych.

Tym Świątecznym akcentem zapraszamy do sporej dawki wiedzy w temacie naruszeń przetwarzania danych osobowych

„Twoje dane wyciekły” – czyli o najpoważniejszej kwestii związanej z ochroną danych osobowych

Wstęp

Bo przecież jak jest dobrze, to jest dobrze, prawda? Przyznam, że nie znam źródła tego powiedzenia (jeśli ktoś zna, to bardzo proszę o informację!), które mocno powiązane jest ze zdaniem przypisywanym ks. Janowi Twardowskiemu, że „W życiu jest najlepiej, kiedy jest nam dobrze i źle. Kiedy jest nam tylko dobrze – to niedobrze.”, a trudno o znalezienie takiego, które ma taką sprawdzalność, graniczącą wręcz z pewnością. Tylko sobie wyobraźmy: zbudowaliśmy działający system ochrony danych osobowych, wdrożyliśmy odpowiednie zabezpieczenia i dokumentację, pracownicy nie popełniają błędów, jednym słowem – bezpieczeństwo. Jednak jak mądre słowa wskazują, czasami musi być też „niedobrze”, bo jesteśmy tylko ludźmi. A więc doszło do naruszenia ochrony danych osobowych. I co teraz?

Jak trwoga, to do… Inspektora ochrony danych? No właśnie, słowo „Inspektor” może różnie nam się kojarzyć. Zaczynając od tego, który stoi nad naszym biurkiem i wskazuje palcem na jakieś uchybienia, kończąc na tym detektywie, który używał mnóstwa gadżetów. Myślę, że czasami byłoby o wiele łatwiej, zarówno dla Państwa, jak i dla nas – Inspektorów, gdybyśmy Inspektora postrzegali po prostu jako osobę, która czuwa nad bezpieczeństwem naszych danych. Kogoś w rodzaju quasi-adwokata, który pomoże nam, gdy powinie nam się noga.

Przy okazji przypominam, że jednym z miejsc, w którym mogą Państwo znaleźć do nas kontakt, to klauzula informacyjna.

Definicja, typy naruszeń, parę przykładów

Powinniśmy w ogóle wiedzieć kiedy możemy mówić o tym naruszeniu ochrony danych. Definicję legalną odnajdziemy w art. 4 pkt 12 ogólnego rozporządzenia o ochronie danych (bardziej znanemu jako RODO): „naruszenie ochrony danych osobowych” oznacza naruszenie bezpieczeństwa prowadzące do przypadkowego lub niezgodnego z prawem zniszczenia, utracenia, zmodyfikowania, nieuprawnionego ujawnienia lub nieuprawnionego dostępu do danych osobowych przesyłanych, przechowywanych lub w inny sposób przetwarzanych;”

Tyle języka prawnego. Zapewne intuicyjnie czujemy, że coś „niedobrego” musi się z tymi danymi stać. Generalnie, naruszenia możemy podzielić sobie na trzy poniższe grupy.

1) Naruszenie POUFNOŚCI – ujawnienie danych nieuprawnionej osobie.

a) Wysyłamy dane osobowe mailem, ale omyłkowo, np. poprzez użycie autouzupełniania adresu, trafiają one do niewłaściwego odbiorcy. Sytuacja może dotyczyć oczywiście również danych wysyłanych w formie papierowej;

b) Ktoś włamuje się nam się na komputer w taki sposób, że uzyskuje dostęp do danych znajdujących się na dysku twardym;

c) Wydajemy czy przesyłamy dokumentację nieuprawnionej osobie.

2) Naruszenie DOSTĘPNOŚCI – czasowa bądź trwała utrata lub zniszczenie danych.

a) Gubimy nośnik zawierający bazę danych, a nie mamy kopii zapasowej;

b) Osoba nieupoważniona celowo usuwa nam dane ze zbioru, a z jakiegoś powodu, nie działa kopia zapasowa;

c) Przerwa w dostawie prądu*

d) Gubimy telefon służbowy, na którym znajdują się dane osobowe;

* Na pierwszy rzut oka, przykład może wydawać się kontrowersyjny. Tutaj objawia się jedna z cech ochrony danych osobowych – rzadko jest ona czarno-biała. Żebyśmy mogli mówić o naruszeniu, to owa niedostępność danych powinna stanowić ryzyko dla praw lub wolności osób fizycznych. Jest spora różnica między szpitalem, który w wyniku takiej przerwy nie będzie mógł przeprowadzić operacji, a spółką, która nie będzie mogła przesłać standardowego newslettera do subskrybentów.

3) Naruszenie INTEGRALNOŚCI – zmiana treści danych w sposób nieautoryzowany.

a) Pracownik, uznając to za zabawne, dopisuje każdemu z pacjentów przy jego stanie zdrowotnym „COVID-19”

Należy zauważyć, że powyższe typy naruszeń mogą występować jednocześnie.

Czy muszę zgłaszać każdą sytuacją związaną z naruszeniem bezpieczeństwa danych? Szyfrowanie danych jako środek, któremu warto przyjrzeć się szczególnie

Choć definicja naruszenia została ujęta szeroko, to mogą zdarzyć się sytuacje, w których możemy mieć wątpliwości. Lepiej wówczas jest postawić hipotezę o naruszeniu i sprawnie ją zweryfikować. Weźmy pod uwagę wspomniany przykład zgubienia telefonu służbowego. Co prawda nastała era smartfonów, ale czasami używamy jeszcze telefonów, które nie są małymi komputerami i może okazać się tak, że nie znajdowały się na nim żadne dane osobowe. Podobnie będzie z mailem, który co prawda trafił do niewłaściwego odbiorcy, ale był o przysłowiowej „pogodzie” (nie zawierał danych osobowych). Jeszcze innym przykładem może być sytuacja, w której pojawią się dane osoby prawnej jako takiej, a więc podmiotu, który nie podlega przepisom RODO.

Musimy więc sprawdzić, czy zdarzenie związane jest z naruszeniem danych osobowych.

Czasami możemy przypadkowo wykryć naruszenie danych należących do innego Administratora. Jeżeli jesteśmy w stanie ustalić jego tożsamość, to powinniśmy go o tej sytuacji niezwłocznie zawiadomić, a on już dalej powinien przedsięwziąć odpowiednie kroki. Pomagajmy też innym.

Im dokładniej zweryfikujemy sytuację, tym większa szansa na właściwą ocenę sytuacji.

Co do szyfrowania danych, RODO jest technologicznie neutralnym aktem prawnym, rzadko kiedy proponując jakieś konkretne rozwiązania ze względu na prostą obserwację, że każda Organizacja jest inna. Jednak w art. 32 ust. 1 tegoż rozporządzenia, możemy znaleźć taki oto przepis:

„1. Uwzględniając stan wiedzy technicznej, koszt wdrażania oraz charakter, zakres, kontekst i cele przetwarzania oraz ryzyko naruszenia praw lub wolności osób fizycznych o różnym prawdopodobieństwie wystąpienia i wadze zagrożenia, administrator i podmiot przetwarzający wdrażają odpowiednie środki techniczne i organizacyjne, aby zapewnić stopień bezpieczeństwa odpowiadający temu ryzyku, w tym między innymi w stosownym przypadku: a) pseudonimizację i szyfrowanie danych osobowych; (…)

Jeżeli utracimy nośnik informacji np. pendrive’a, możemy być pewni, że zostaniemy zapytani przez Urząd Ochrony Danych Osobowych, czy to urządzenie było zaszyfrowane, a więc warto to szyfrowanie stosować, tym bardziej, że jest to już bardzo łatwo dostępne rozwiązanie zabezpieczania danych. Proszę jednak pamiętać, że szyfrowanie, tylko lub aż, wpływa na ocenę sytuacji. W mojej ocenie, nie możemy mówić o „wyeliminowaniu” zagrożenia. Analizę ryzyka przeprowadzamy, żeby zidentyfikować podatne obszary i jak najbardziej zmniejszyć szansę wystąpienia niepożądanych zdarzeń.

Wykrywanie naruszeń i procedura

Załóżmy, niestety, że stwierdziliśmy naruszenie ochrony danych osobowych. Jaki jest warunek, żeby móc odpowiednio zareagować na tę sytuację, przy kolejnym założeniu, że nie wykrył tego naruszenia Inspektor ochrony danych? Najczęściej Państwo! Dlatego tak ważnym jest, aby osoba, która wykryła naruszenie (np. pracownik lub osoba, której naruszenie dotyczy), poinformowała Administratora danych lub Inspektora ochrony danych (jeżeli został wyznaczony w Organizacji). I żeby mnie Państwo teraz dobrze zrozumieli, ja rozumiem ten nasz ludzki odruch zamiatania pod dywan w obawie przed konsekwencjami. Co więcej, taka autodenuncjacja nie jest niczym przyjemnym – jest po prostu działaniem słusznym. Jednak proszę mi wierzyć, że w o wiele gorszym położeniu się stawiamy, gdy mieliśmy świadomość naruszenia i nie podjęliśmy stosownych działań, a ten fakt następnie ujrzy światło dzienne. Naruszenie nie jest też końcem świata, spróbujmy do nich podchodzić jak do błędów, które wymagają naprawy. Często to właśnie one prowadzą do poprawy bezpieczeństwa poprzez wyciągnięcie odpowiednich wniosków.

Pozostaje nam już tylko poznać listę kroków, które musimy wykonać. A to oznacza dobrze napisaną procedurę związaną z naruszeniami, którą dobrze byłoby jeszcze znać, ale przede wszystkim – stosować. Wiadomym jest, że w dobie informacji, mało możliwym jest dobra znajomość chociażby wszystkich procedur funkcjonujących w Organizacji. A jak tylko dodamy do tego jeszcze akty prawne, które powinniśmy znać, to już na pewno staje się to niemożliwe. Dlatego proszę zauważyć, jak istotnym jest ta czynność powiadomienia odpowiedniej osoby np. Inspektora ochrony danych. My, otrzymując taką informację, możemy zacząć już Państwu pomagać w opanowywaniu sytuacji, nawet jeżeli są jakieś luki w znajomości tej procedury w Organizacji. A to już wiele, zważywszy, że RODO, przy naruszeniach, bardzo podkreśla rolę szybkiego podjęcia niezbędnych działań.

W tym artykule, chciałbym się pochylić nad jednym bardzo ważnym elementem takiej procedury związanej z postępowaniem w sytuacji naruszenia ochrony danych osobowych, a mianowicie – oceną ryzyka. Być może część już z Państwa zauważyła, że RODO przenosi ciężar dokonania takiej oceny na Administratora. To ona określa nam poziomy ryzyka jakie występują w naszej Organizacji i to od nich zależy jakie obowiązki się zaktualizują przy potencjalnym naruszeniu.

Zaznaczmy, że do tej pory uwzględniamy sytuacje, gdy samodzielnie przetwarzamy dane osobowe (my wyznaczamy cele i sposoby przetwarzania danych). Należy pamiętać jeszcze o nowo wdrożonej instytucji przez RODO – współadministrowanie danymi. Wówczas wspólny cel przetwarzania danych dzielimy z innym Administratorem i powinniśmy dokonać wspólnych ustaleń, żeby „obsługa” potencjalnych naruszeń przebiegała sprawnie. Jeszcze inaczej sytuacja ma się, gdy korzystamy z usług podmiotu zewnętrznego (Podmiotu przetwarzającego/Procesora według terminologii RODO) i przetwarza on nasze dane osobowe w naszym imieniu. Wówczas powinien on wspomagać nas w radzeniu sobie z przypadkami naruszeń.

Zgłaszanie naruszeń

Może okazać się, że naruszenie powinno „tylko” trafić do naszej wewnętrznie prowadzonej ewidencji. Zacznijmy jednak od mniej pożądanej sytuacji (o ile tak w ogóle można o tym tutaj mówić), gdy naruszenie związane jest z naruszeniem praw lub wolności osób fizycznych. Można sobie zajrzeć do motywu 75 RODO, który wymienia m. in.: dyskryminację, kradzież tożsamości, stratę finansową, naruszenie dobrego imienia lub, gdy dane dotyczą szczególnych kategorii danych osobowych (tzw. „wrażliwych”).

W jaki sposób powiadomić Prezesa Urzędu Ochrony Danych Osobowych (PUODO) o naruszeniu? Link: https://uodo.gov.pl/pl/134/233

Warto przyłożyć się do przekazywanych informacji. Im precyzyjniej wypełnimy pola formularza, tym mniej będziemy je musieli ewentualnie uzupełniać w przypadku otrzymania zwrotnych pytań ze strony UODO. Starajmy się szanować i swój, i cudzy czas (w tym przypadku Urzędu).

Wspomniałem już o szybkim podjęciu niezbędnych działań. RODO na zgłoszenie daje nam zaledwie 72 godziny. Piszę „zaledwie” z przekonaniem, bo niektórzy już doświadczyli dylatacji czasu, gdy w pośpiechu trzeba było działać, bo doszło do naruszenia ochrony danych. I tutaj tak ważną rolę odgrywa procedura na wypadek takich sytuacji, która jest rozumiana i przestrzegana. I to też nie jest tak, że musimy mieć 100% pewności, że doszło do naruszenia ochrony danych. Wystarczy, że Administrator ma wystarczający stopień pewności do tego, że miało miejsce zdarzenie zagrażające bezpieczeństwu, które doprowadziło do naruszenia ochrony danych. Lepiej jest przekazać informacje jakimi się dysponuje (nawet jeżeli wymagają one jeszcze weryfikacji), gdyż formularz można sukcesywnie aktualizować.

Analiza ryzyka

W dotychczasowym tekście to pojęcie pojawiło się już parokrotnie. To właśnie rzetelnie przeprowadzona analiza ryzyka pozwala nam być lepiej przygotowanymi na ewentualne „niedobre” scenariusze. Co prawda taka analiza ma wymiar hipotetyczny (przy naruszeniu oceniamy zdarzenie, które miało miejsce), jednak pozwala nam ona zwrócić uwagę na newralgiczne punkty i się do nich właściwie przygotować (np. poprzez wdrożenie odpowiednich zabezpieczeń). W największym skrócie, wartościujemy powagę zdarzenia (wielkość szkody) i prawdopodobieństwa pojawienia się takiego zdarzenia. Trzeba też cały czas uwzględniać perspektywę osoby, której dane dotyczą, gdy dokonujemy analizy.

Jeżeli mamy świadomość związaną z naruszeniami ochrony danych (chociaż w stopniu podstawowym), procedura funkcjonuje, a my szybko reagujemy (zwłaszcza jeśli przewidzieliśmy dane zdarzenie w analizie ryzyka), to zwiększa się szansa, że nie będziemy musieli zgłosić naruszenia do PUODO. Pamiętajmy jednak o tym, że możemy zostać poproszeni przez Urząd o podanie uzasadnienia takiej decyzji. Jeśli pojawiają się wątpliwości, bezpieczniej jest powiadomić Urząd.

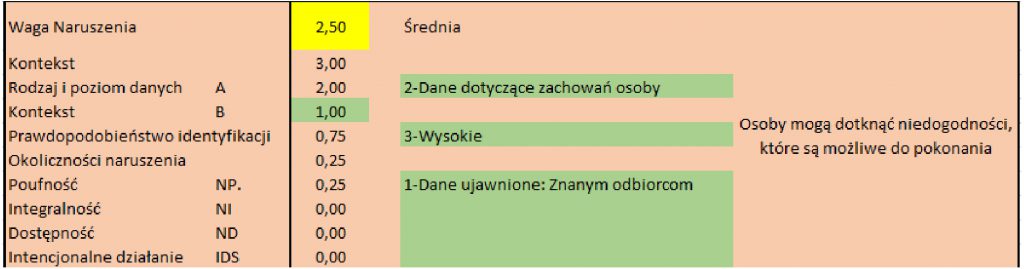

Kryteria oceny mogą się różnić. Ja chciałbym Państwu zaproponować metodykę Agencji Unii Europejskiej ds. Bezpieczeństwa Sieci i Informacji (ENISA), z której sam korzystam przy ocenie naruszeń. Już samo przykładowe wyliczenie, przedstawiam poniżej:

Po zastosowaniu wszystkich kryteriów i dokonaniu prostych obliczeń, uzyskujemy wynik w 4-stopniowej skali: niskie, średnie, wysokie, bardzo wysokie (waga naruszenia).

Można zauważyć, patrząc po ocenach proponowanych przez UODO, że inaczej zapatruje się na znaczenie PESELu. Urząd, zasadniczo, przyjmuje, że naruszenie tego numeru identyfikacyjnego powoduje wysokie ryzyko dla osoby, której dane dotyczą. Myślę, że problemem nie jest sam numer w sobie, tylko to, ile furtek on otwiera w naszym systemie prawnym (m. in. uzyskiwanie kredytów w instytucjach pozabankowych, uzyskanie dostępu do danych o stanie zdrowia, zarejestrowanie przedpłaconej karty telefonicznej (pre-paid). To jednak temat na oddzielne rozważania.

Nie można też zakładać, że jeżeli ktoś nas poinformował, że na pewno nie wykorzysta np. przesłanych przez pomyłkę danych, to jest to gwarancja bezpieczeństwa. Najlepiej uzyskać jakiś dowód od takiej osoby lub podmiotu np. w formie oświadczenia.

Wszystkie incydenty, przy których podjęliśmy decyzję o niezgłaszaniu ich zaistnienia PUODO, powinny zostać wpisane do wewnętrznej ewidencji (oczywiście wpisujemy tam też te naruszenia, które zgłosiliśmy Urzędowi). Chodzi o to, żeby prowadzić kompletną listę takich zdarzeń.

Zawiadamianie o naruszenie osoby, której dane dotyczą

Obok obowiązku zawiadomienia PUODO o naruszeniu, może pojawić się jeszcze obowiązek zawiadomienia osoby, której dane dotyczą. Będzie tak, jeżeli naruszenie ochrony danych osobowych może powodować wysokie ryzyko naruszenia praw lub wolności osób fizycznych. Tutaj znowu należy wymienić jako przykłady: dyskryminację, kradzież tożsamości, oszustwo, stratę finansową, uszczerbek na reputacji lub gdy naruszenie dotyczy danych szczególnej kategorii („wrażliwych”). I tutaj również należy przyjmować przy ocenie perspektywę tych osób, których zdarzenie dotyczy. To działanie ma na celu, żeby osoby dotknięte naruszeniem, mogły jak najsprawniej podjąć działania zapobiegawcze, żeby móc maksymalnie zminimalizować ewentualne, negatywne skutki naruszenia. Żeby tak się stało, musimy przekazać niezbędne informacje przede wszystkim w zrozumiały sposób.

Jak to przy regule, są wyjątki od powyższego obowiązku notyfikacji:

1) Administrator wdrożył odpowiednie środki w celu ochrony danych osobowych;

2) Administrator po wystąpieniu naruszenia podjął od razu działania w celu wyeliminowania prawdopodobieństwa powstania wysokiego ryzyka naruszenia praw lub wolności osoby fizycznej;

3) Kontakt z osobami wymagałby niewspółmiernie dużo wysiłku.

5 elementów, które musimy uwzględnić przy zawiadamianiu osoby o naruszeniu jej danych:

1) Opis charakteru naruszenia;

2) Imię i nazwisko oraz dane kontaktowe Inspektora ochrony danych lub innego punktu kontaktowego, od którego można uzyskać więcej informacji;

3) Opis możliwych konsekwencji;

4) Środki zastosowane lub proponowane przez Administratora w celu zaradzenia naruszeniu;

5) W stosownych przypadkach, środki minimalizujące negatywne skutki naruszenia.

Powyższy opis musi być konkretny, nienadmiernie rozbudowany i w ramach możliwości – dostosowany do odbiorców (uwzględniający ich cechy szczególne np. wiek).

Jeśli tylko jest to zasadne, warto wybierać formę elektronicznego zawiadomienia ze względu na jej szybkość przesyłu informacji. Jeżeli powiadomienie wymagałoby niewspółmiernie dużego wysiłku, należy wydać publiczny komunikat lub zastosować inny, podobny środek.

Działania prewencyjne

Najlepiej byłoby unikać naruszeń ochrony danych osobowych, a także lepiej jest zapobiegać, niż leczyć. Dlatego zdecydowanie warto przyjrzeć się najczęściej pojawiającym się typom naruszeń, a następnie dodatkowo zastanowić się nad tymi, które wynikają ze specyfiki działania naszej Organizacji.

1) Udostępnianie adresów mailowych

Poczta elektroniczna zazwyczaj jest naszą codziennością. Czasami potrzebujemy wysłać tę samą wiadomość do wielu adresatów jednocześnie. Wystarczy używać przy tym pola UDW („ukryte do wiadomości”), by odbiorcy nie widzieli między sobą adresów mailowych (zwłaszcza prywatnych).

2) Przesyłanie danych osobowych mailem

Może nam się to zdarzać częściej, rzadziej, a nawet w ogóle, ale zawsze może pojawić się taka potrzeba. Niezwykle istotnym jest, by takie wiadomości, zawierające cenne informacje, szyfrować np. przy użyciu hasła, które podamy innym kanałem komunikacyjnym (np. telefonicznie).

3) Korzystanie z mobilnych urządzeń

Służbowego laptopa czy smartfona relatywnie łatwo zgubić, jeżeli przemieszczamy się z tymi urządzeniami, nie wspominając już o pendrivie. Tutaj z pomocą znów przychodzi wspomniane przed chwilą szyfrowanie pamięci urządzeń lub plików.

4) Kopie zapasowe

Twórzmy regularnie kopie zapasowe odseparowane od środowiska, które może być celem ataku.

5) Hasła

Dbajmy o swoje hasła i pamiętajmy, że podając je innej osobie, tracą one walor hasła – poufność. Hasło powinno być silne, zwróćmy uwagę, żeby składało się z dużej liczby znaków (im dłuższe – tym lepiej). Nie używajmy tych samych haseł do wielu zasobów. Tak, hasła powinny być zmieniane, ale w takim przedziale czasowym, żebyśmy nie tworzyli podobnych.

6) Nieznane pliki lub załączniki

Miejmy ograniczone zaufanie do przesyłanych nam informacji, plików, załączników (zwłaszcza z zewnątrz). Zwracajmy szczególną uwagę na otrzymywane załączniki z fakturami, informacje od przewoźników lub banków itp.

7) Gubienie dokumentów

Takie sytuacje mogą być częstsze np. w przypadku pracowników, którzy podróżują służbowo. Dokumentację papierową najlepiej ograniczyć do minimum i pracować, ile się da, używając formy elektronicznej (zaszyfrowanej).

8) Niewłaściwa lub nieskuteczna anonimizacja danych

Anonimizacja danych jest sprawdzonym sposobem, jeżeli chcemy w sposób bezpowrotny usunąć dane osobowe. Jednak praktyka pokazuje, że używamy w tym celu często markerów, a gdy dokument ustawimy pod odpowiednim kątem lub pod światło, to nadal dane można odczytać (nawet jeżeli dokument został przepuszczony przez skaner). Skuteczniejszym rozwiązaniem wydaje się używanie korektora paskowego i wówczas wykonanie np. skanu. Jeśli mamy możliwość, można wymazać dokument przy użyciu elektronicznej gumki.

9) Środowisko, gdy pracujemy zdalnie

Covid-19 sprawił, że o wiele częściej praca jest wykonywana zdalnie. Tylko inne środowisko, to inne zagrożenia i tutaj również zachęcam do przeprowadzania analizy ryzyka. Szkraby biegające po domu czy zwierzaki niekoniecznie muszą rozumieć, że np. nie każdy dokument powinien zostać zjedzony.

10) Świadomość i wiedza jak postępować w sytuacji stresowej

System ochrony danych osobowych to taki system, który powinniśmy nieustannie udoskonalać, weryfikować. Nigdy nie będzie idealny, ale w tym kierunku powinien zmierzać. Bądźmy uczestnikami wartościowych szkoleń, przeprowadzajmy audyty, twórzmy procedury, które naprawdę działają i nie zakładajmy, że to co „niedobre”, to nam się nie może przytrafić. Owszem, naruszenia należą do statystycznej rzadkości, ale zależy nam na tym, aby Państwo byli na nie przygotowani, wiedzieli jak postępować.

Parę słów na koniec

Zdaję sobie sprawę z tego, że w tym artykule nie prześledziliśmy wszystkich aspektów (w tym technicznych) reagowania na naruszenia związane z ochroną danych osobowych. Moim celem jest gorący apel do Państwa: jeżeli współpracują Państwo z nami, zwłaszcza jeżeli powierzyli nam Państwo funkcję Inspektora ochrony danych w swojej Organizacji (przy okazji serdecznie dziękujemy za powierzenie nam zaufania), to pamiętajcie, że jesteśmy też po to, by wspierać Państwa Organizacje w procesie radzenia sobie z naruszeniem. Jeżeli współpracujemy bardziej na zasadzie jednorazowych projektów, to przecież nasze telefony czy skrzynki mailowe są dostępne. Tak samo, jeżeli nawet nie mieliśmy okazji współpracować – wierzymy, że dobro powraca i może będzie to okazja do podjęcia wspólnych działań w celu zadbania o bezpieczeństwo Państwa danych.

Ze swojej strony mogę jeszcze Państwu doradzić, że naprawdę o wiele lepiej jest przeznaczyć czas na porządną analizę ryzyka, odpowiednie działania prewencyjne, bo to jest tak naprawdę inwestycja, która będzie nam procentować w przyszłości. Nawet, jeśli tych działań nie postrzegamy tak, to odmienia nam się to, gdy już dojdzie do tego niepożądanego zdarzenia jakim jest naruszenie ochrony danych. Szkoda Państwa czasu i nerwów przy „obsłudze” takiego naruszenia, które można wykorzystać na milion przyjemniejszych sposobów. Śpieszmy się powoli.

A więc do zobaczenia zarówno w tych „dobrych”, jak i tych „niedobrych” chwilach. Tych drugich, życzę Państwu, i sobie, jak najmniej.

Autor: Patryk Makowski CompNet Sp. z o.o.

© Copyright by CompNet Sp. z o. o.